Se considera especialmente relevante conocer los tipos de ataques informaticos. Tales como: Spoofing…

También puedes informarte de los tipos de virus informáticos.

Ataques informáticos más comunes

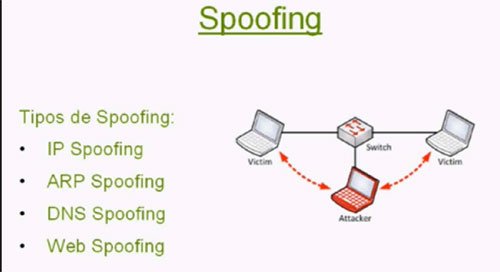

1. Spoofing

El protocol spoofing es el mal uso de un protocolo para perpetrar un engaño en un dispositivo de red o servidor.

Es el envenenamiento o «ponerse en medio». Pj: si tienes 2 víctimas que se comunican entre ellos a través de un switch lo que haces es una especie de ataque man in the middle que pasen a través de ti en vez de por el switch o router.

2. DoS

Un ataque de servicio de negación (DoS) desborda la red objetivo con cantidades abrumadoras de tráfico, desconectando la infraestructura como un ruteador o firewall.

3. Man-in-the-middle

Es un tipo de ataque en el cual el atacante se mete en la comunicación entre los extremos de una conexión de red.

Una vez que el atacante ha entrado en la secuencia de comunicación, él o ella pueden interceptar los datos que se están transfiriendo e incluso inyectar información falsa en la secuencia de datos.

4. Puerta Trasera

Son ataques contra una pieza funcional que se dejó abierta en el software que permite el acceso al sistema o la aplicación de software sin el conocimiento del propietario.

5. DNS poisoning

Este ataque es un ataque contra la información almacenada en memoria en el servidor de DNS.

6. Ataque de replay

Este ataque ocurre cuando un atacante puede capturar una secuencia de datos intacta desde una red, utilizan un sniffer de red, modificar ciertos componentes de la secuencia de datos y luego retransmite el tráfico de regreso a la red para completar el ataque.

7. Desbordamiento de búfer

Este ataque explota el código escrito, inyectando datos en campos variables, influenciando la respuesta de la aplicación.

8. Phshing

Phishing y pharming son dos formas de ataque usados para atraer con engaños a los individuos a sitios Web fraudulentos en un intento por diseminar malware o recolectar información personal.

Phishing técnica basada en ingeniería social, contestando a un correo electrónico, o navegando a un sitio Web que parece convincente que les incita a suministrar su información.

Internet Explorer 8 incluye el Filtro SmartScreen.

Este examina el tráfico en busca de evidencia de actividad de phishing y muestra una advertencia al usuario si encuentra alguna. Este también envía la dirección de regreso al servicio de SmartScreen de Microsoft para realizar una comparación contra las listas de sitios conocidos de phishing y malware.

En consecuencia una de las mejores maneras de evitar dichas tácticas es saber que existen y busque señales,por ejemplo, en vez de entrar en ebay.com, un vínculo ingresa a ebay.com.com o a ebay_ws-com) etc.

9. Pharming

Pharming es un ataque enfocado en redirigir el tráfico de un sitio Web a un sitio Web fraudulento. «Alteración del DNS» para cambiar direcciones web.

Esto normalmente se logra cambiando el archivo del servidor o explotando una vulnerabilidad en un servidor DNS.

Para protegerse actualizaciones y antivirus. Además UAC le ayuda a proteger el archivo del servidor. Puesto que este se localiza en la carpeta System32, que es una de las áreas que UAC ayuda a proteger.

10. Inyección SQL

Finalmente, los ataques de inyección SQL son uno de los más antiguos. Estos estos atacan las aplicaciones web que utilizan la aplicación de base de datos del Servidor SQL.

Está basado en fallos de seguridad tanto del diseño de la base de datos como de la programación de la base de datos.

11. Ingeniería social

Es el ataque más potente. Simplemente consiste en engañar a la empresa para conseguir una información. Tan solo hace falta saber buscar en internet. «Los mayores ataque que se han producido de robo en la historia han sido ataques de ingeniería social»

12. Scanners

Para este tipo de ataque se suele utilizar aplicaciones y herramientas de software como el nmap, nessus que realizan un escaneo de vulnerabilidades en diversos sistemas operativos objetivo.

13. Sniffing

¿Cómo funciona el sniffing?

Consiste en una aplicación que lo que hace es poner tu tarjeta de red en una serie de bits «01» que cada uno de ellos es un flag, hay un flag que es el de modo promiscuo o modo monitor que lo habilitas y con eso consigues recibir toda la información que pasa por tu red. Porque cada vez que hacemos una solicitud a la red mandamos un broadcast que pregunta a todos los dispositivos, todos los dispositivos dicen que no «bit=0» son el menos el que sí lo es. Cambiando este flag simulas que eres tu el receptor «bit=1» cuando el broadcast pregunta si eres tu el receptor.

También se usa mucho por administradores de sistemas cuando se produce un fallo en el tráfico. Ej: si en la red existe una app que está dando fallos a un servidor, se puede monitorear qué está pasando con el el tráfico y ver que se envía y qué se recibe.

Otros: Data corruption: modificación de la información. Ej: interceptas tráfico y lo modificas llegando al receptor. XSS o Cross Site Scripting: usa los errores de programación de la web para mandar información o modificar algo. Hijacking: robo de información. Doxing: recopilar información de un objetivo, normalmente de una persona. Payload: una vez consigues entrar en un sistema realizas una carga útil para aprovechar la explotación previa conseguida.

Referencia: MTASecurityFundamentals y https:comunix.com

Te leo en los comentarios.